Máte obavy z toho, že se Vaše servery stanou obětí ransomwaru a disky budou plné zašifrovaných dat?

Pak Vám jistě přijde vhod návod jak tomu zabránit, který publikoval Buchtič na svém webu. S jeho laskavým svolením jej zveřejňuji i zde, protože vědění je třeba sdílet a tohle může hodně lidem zachránit nejen data, ale třeba i práci 🙂

Jak na to?

Pokud se staráte o Windows server a ukládáte na něj data, měli byste znát File Server Resource Manager / Správce prostředků souborového serveru. Jedná se o volitelnou komponentu serverového operačního systému, prostřednictvím které můžete monitorovat kdo manipuluje se soubory, ale také blokovat jejich vytváření.

Šifrovací havěť (ransomware) funguje tak, že nejprve vytvoří kopii souboru s pozměněnou koncovkou (.ctbl, .locky, .crypt, .crysis, atp.). Vytvořenou kopii zašifruje a původní soubor smaže. Tohoto chování můžete využít a činnost ransomware pomocí FSRM zastavit již v samotném začátku – pokusu o vytvoření kopie. Je to skutečně jednoduché, potřebujete jen seznam známých přípon a jedno pravidlo.

Komplexní a pravidelně aktualizovaný seznam přípon naleznete na webu fsrm.experiant.ca (k dnešnímu dni čítá 759 přípon). Abyste nemuseli šablonu vytvářet ručně a zadávat přípony postupně, využijte PowerShell skript uvedený na výše uvedeném webu nebo použijte CryptoBlocker z GitHubu. Tento skript doinstaluje potřebné komponenty Windows Serveru a sdělí vám, jaké složky máte na serveru sdílené.

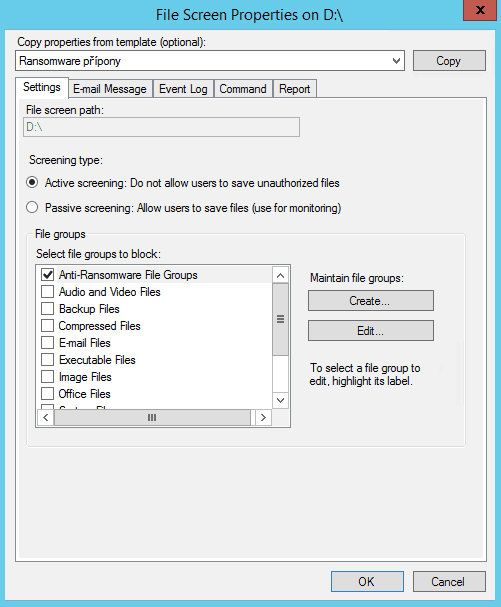

Následně vytvořte nové blokovací pravidlo (File screen):

- Jako file screen path vyberte sdílenou složku.

- Screening type nastavte na Active screening.

- Ve file groups vyberte vámi vytvořený seznam ransomware přípon.

Blokovací pravidlo můžete dále doplnit o zaslání notifikací na e-mail nebo spuštění vámi požadovaného příkazu. Na Technetu je pěkný skript a příklad toho, jak uživateli z Active Directory, který se snažil data zašifrovat, deaktivovat účet.

Vytvořený seznam přípon nezapomeňte pravidelně aktualizovat. V opačném případě se míjí účinkem, protože nebude účinné vůči nových variantám škodlivého kódu.

Takže poděkujme Buchtičovi, long live the king!

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️