Jak bezpečné jsou webové stránky 10 největších politických stran?

😥 Tak přesně na tuhle otázku jsem se vydal hledat odpověď a co jsem našel se Vám možná nebude moc líbit.

Tento blog je vesměs apolitický a stejně tak jsem přistupoval k testu zranitelností – objektivně.

Co mě k tomu vedlo

Přiznám se že jsem lehce na pochybách koho volit. Po letech volení pirátů mě lehce zklamala jejich sociální politika, resp. levicový směr, kterým se ubírá a tak jsem se rozhodl mrknout po alternativě. V posledních měsících jsem udělal mnoho změn a tak se nabízelo mrknout i na jiné strany, které jsem normálně nesledoval.

Když už jsem projížděl jejich weby, na jednom mi vyskočilo upozornění na hodně trackerů. A to mě přimělo podívat se nejen na trackery, ale i na Shodan. A nestačil jsem se divit. Rozhodl jsem se tedy vzít 10 nejsilnějších stran (i jednotlivé v koalicích) a ty postupně proskenovat.

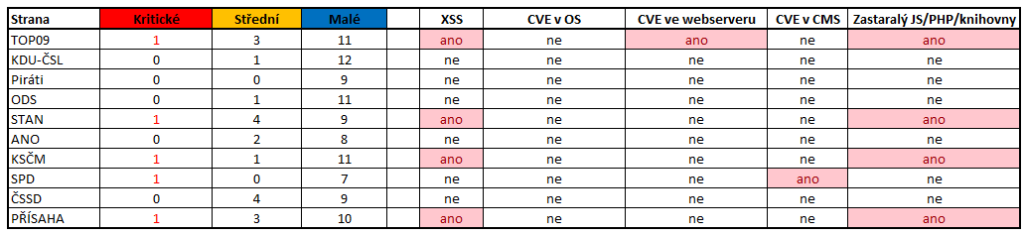

Konkrétně se tedy jednalo o tyto strany: TOP09, KDU-ČSL, Piráti, ODS, STAN, ANO, KSČM, SPD, ČSSD, PŘÍSAHA.

Článek pokračuje dál, ale pokud jste spíš na video, tak jsem ho pro Vás udělal. 🙂

Co jsem zkoumal

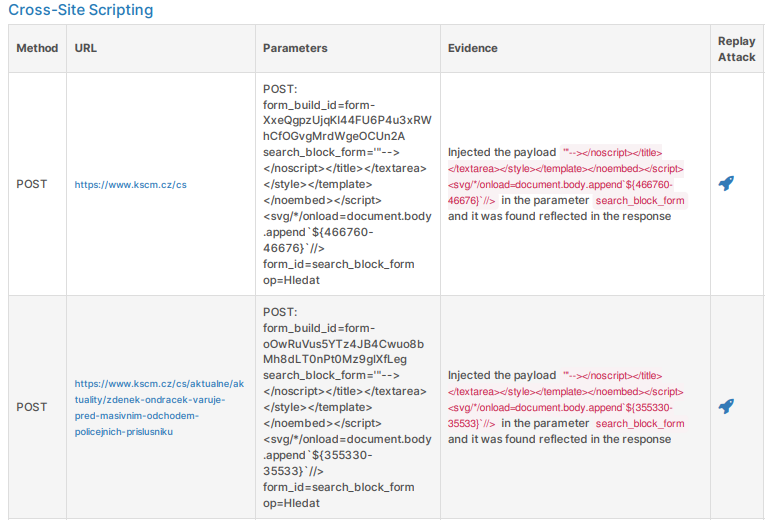

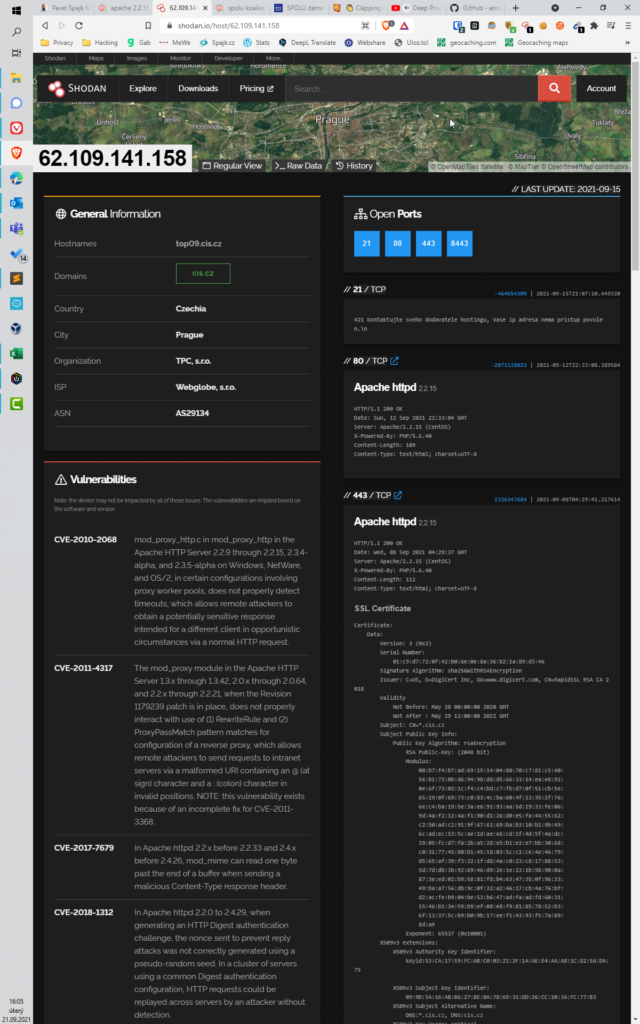

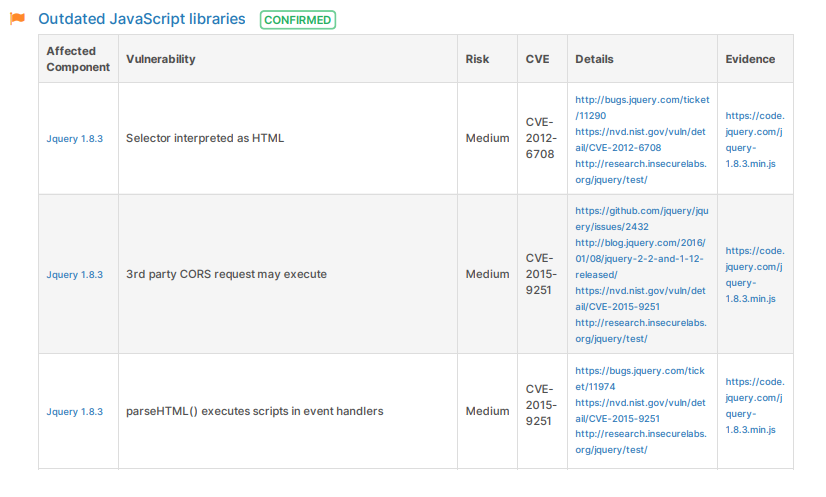

Zaměřil jsem se na Cross-site scripting, zranitelnost, díky které můžete někomu do webu vložit svůj (cizí) kód. Dále jsem zkoumal aktuálnost a případně zranitelnosti webserverů ale i operačních systémů, na kterých běží. A také jsem se zaměřil na stáří použitých technologií jako je JavaScript (Jquery), PHP a dalších knihoven. Používal jsem Shodan, Vulscan, VulnX a nástroje od PentestTools.

Jak to dopadlo

Žádná hitparáda. 🙂 10 stran, 10 webů a:

- 5 webů z 10 má kritickou zranitelnost

- 4x se jedná o XSS

- 4x o zastaralý knihovny (JS/PHP)

- 1x 11 let starej Apache (možná má bakportované opravy a tváří se tak jen navenek)

- 1x 2 roky starej WordPress

Stupně vítězů bez kritických zranitelností aka nejméně chybové weby:

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️

1. Piráti

2. ODS

3. KDU

4. ANO

5. ČSSD

Průšvih nejvíc byl asi web TOPky, hlavně kvůli mnoha (34!) zranitelnostem ve starém Apache.

Odhalené zranitelnosti vychází z detekce verze webserveru a protože RHEL 6 (a tím i CentOS 6) měli právě verzi 2.2.15 jako základ a sami si jí patchovali, je tedy možné, že mají opravy zmiňovaných CVE backportované – tedy se jako děravý může tvářit jen navenek. Důležité tedy je, jak dopadne vnitřní kontrola. Díky čtenáři root.cz za upozornění, že toto info tu chybělo.

Aktualizace 23.9.2021;13:42 – Admin webu potvrdil backportované aktualizace u Apache i PHP, reálně se tam tedy zranitelnosti (naštěstí) nenachází.

Důkazy

Z taktických důvodů reporty a výstupy nezveřejňuji, předal jsem je webmasterům. Nicméně výše uvádím seznam nástrojů, takže o tom, že nekecám, se může každý přesvědčit sám. A níže vkládám alespoň pár obrázků. 🙂

Kdo se ozval zpět

Reportoval jsem všechny zranitelnosti které nástroje označily jako kritické (či High), tedy jsem oslovil 5 stran či dodavatelů jejich webů. Někdy jsem musel kontaktovat člověka ze strany napřímo, ať info předají webmasterovi, jindy zas společnost které web dělala, ale měli jen formulář. Docela by pomohlo, kdyby všichni používali soubor security.txt. V tomto případě se nacházel u 4 webů z 10, jmenovitě u Pirátů, Přísahy, Starostů a ANO.

Aktualizace: Zatím (23.9.2021;07:53) se s poděkováním a informací že už to řeší ozvala zpět SPD (několik hodin po ohlášení), druhý den Přísaha a STAN. Dopoledne se ozvala TOPka a kolem oběda se ozvalo i ANO. Jediný kdo se tedy zatím neozval je KSČM, byť jsem zahlédl že někdo se na můj web koukal z domény mail.kscm.cz – tak to asi teprve hledá cestu ke správným lidem. 🙂

Aktualizace2: Po týdnu se ozvala i firma spravující web KSČM.

Skenování zranitelností

Kdybyste chtěli oskenovat Vaše webovky či servery, proškolit zaměstnance na IT bezpečnost či podrobit svou firmu phishingovému testu, mrkněte na BOIT.cz nebo se mi ozvěte.

Co s tím?

No, všechny kritické zranitelnosti jsem již nareportoval správcům webu nebo dostupným kontaktům, takže teď je míč na jejich straně. Některé nalezené zranitelnosti, třeba ukradení cookies, by nemělo v tomto případě moc velký dopad, protože na web se nikdo nepřihlašuje, to ale neznamená, že že by to tam mělo být. 🙂

Disclaimer: Použity byly pouze veřejně dostupné nástroje v pasivním, neinvazivním režimu a ani nebylo testováno prolamování jakýchkoliv bezpečnostních prvků. Stejně tak není cílem jakoukoliv stranu poškodit.

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️